0 引言

隨著互聯(lián)網(wǎng)日新月異的發(fā)展和企業(yè)集團(tuán)信息化整合的加強(qiáng),企業(yè)網(wǎng)絡(luò)應(yīng)用的范圍在不斷擴(kuò)大,通過(guò)廣域網(wǎng)實(shí)現(xiàn)集團(tuán)內(nèi)部資源共享、統(tǒng)一管理等,企業(yè)信息化網(wǎng)絡(luò)不再是單純意義上的Intranet,而更多的則是基于Internet的網(wǎng)絡(luò)和應(yīng)用。但網(wǎng)絡(luò)開(kāi)放的同時(shí),帶來(lái)的安全問(wèn)題就更加嚴(yán)峻了,各種安全問(wèn)題如病毒、攻擊和入侵等已經(jīng)引起了人們的高度重視。

1 石化MES發(fā)展概述

當(dāng)今石化企業(yè)普遍采用基于ERP/SCM,MES和PCS三層架構(gòu)的管控一體化信息模型,MES處于企業(yè)信息系統(tǒng)ERP/SCM和過(guò)程控制系統(tǒng)的中間位置。MES在整個(gè)信息系統(tǒng)中主要擔(dān)當(dāng)了兩個(gè)方面的重要作用:一是數(shù)據(jù)雙向通道的作用。即通過(guò)MES的實(shí)施,可以有效彌補(bǔ)企業(yè)PCS層及ERP/SCM層之問(wèn)的數(shù)據(jù)間隙,由下至上,通過(guò)對(duì)底層PCS層數(shù)據(jù)的搜集、存儲(chǔ)及校正,建立過(guò)程控制數(shù)據(jù)層次上的數(shù)字化工廠,結(jié)合生產(chǎn)調(diào)度層次上的調(diào)度事件信息數(shù)據(jù)等,為上層ERP/SCM計(jì)劃管理層提供準(zhǔn)確統(tǒng)一的生產(chǎn)數(shù)據(jù);由上至下,通過(guò)對(duì)實(shí)時(shí)生產(chǎn)數(shù)據(jù)的總結(jié),上層ERP/SCM層可以根據(jù)未來(lái)訂單及現(xiàn)階段生產(chǎn)狀況調(diào)整生產(chǎn)計(jì)劃,下發(fā)MES層進(jìn)行計(jì)劃的分解及產(chǎn)生調(diào)度指令,有效指導(dǎo)企業(yè)生產(chǎn)活動(dòng)。因此,MES在數(shù)據(jù)層面上,起到了溝通PCS層和ERP/SCM層的橋梁作用,并保證了生產(chǎn)數(shù)據(jù)、調(diào)度事件等信息的一致性及準(zhǔn)確性。另一方面,生產(chǎn)活動(dòng)的復(fù)雜性產(chǎn)生了很多實(shí)際的用戶需求,為了滿足這些用戶需求,MES也可以視為一個(gè)功能模塊的集合。

國(guó)內(nèi)煉化企業(yè)從1999年開(kāi)始,逐步意識(shí)到MES的開(kāi)發(fā)及實(shí)施工作對(duì)于工廠信息化建設(shè)的重要性,這個(gè)過(guò)程主要分為兩個(gè)階段:煉化企業(yè)主要依據(jù)實(shí)際生產(chǎn)應(yīng)用需求,在工廠開(kāi)發(fā)實(shí)施一些獨(dú)立非系統(tǒng)化的MES模塊(例如:數(shù)據(jù)整合與物料平衡系統(tǒng)等);煉化企業(yè)開(kāi)始注重MES的完整性,在PCS系統(tǒng)上架設(shè)統(tǒng)一的工廠實(shí)時(shí)/關(guān)系數(shù)據(jù)平臺(tái),向上連接ERP/SCM系統(tǒng),形成完整的企業(yè)綜合自動(dòng)化系統(tǒng)三層結(jié)構(gòu),在生產(chǎn)活動(dòng)方面的用戶需求通過(guò)功能模塊的架構(gòu)及實(shí)施得到解決。以中石油的煉化企業(yè)為例,2004年中石油MES項(xiàng)目正式啟動(dòng)以來(lái),目前三期工作于2008年在全行業(yè)展開(kāi)。

2 MES控制網(wǎng)絡(luò)安全

2.1 兩網(wǎng)融合

基于管控一體化的主導(dǎo)思想,石化MES的核心功能是基于實(shí)時(shí)數(shù)據(jù)庫(kù)的生產(chǎn)調(diào)度管理,并以實(shí)現(xiàn)對(duì)控制系統(tǒng)的數(shù)據(jù)采集作為必要前提條件。這意味著運(yùn)行MES的信息網(wǎng)絡(luò)必須要實(shí)現(xiàn)與控制網(wǎng)絡(luò)之間的數(shù)據(jù)交換。此時(shí),PCS層的控制網(wǎng)絡(luò)也不再以一個(gè)獨(dú)立的網(wǎng)絡(luò)運(yùn)行,而要與信息網(wǎng)絡(luò)互通、互聯(lián)。

兩網(wǎng)融合,為我們?cè)诮ㄔO(shè)MES時(shí)帶來(lái)新的思考,既不能再將控制網(wǎng)絡(luò)與MES割裂開(kāi)來(lái)。特別是從網(wǎng)絡(luò)安全的角度,控制網(wǎng)絡(luò)已經(jīng)成為MES的一部分,必須通盤(pán)考慮。

2.2 控制網(wǎng)絡(luò)開(kāi)放性

以石化主流控制系統(tǒng)DCS為例,過(guò)去的DCS廠商基本上是以自主開(kāi)發(fā)為主,提供的系統(tǒng)也是自己的系統(tǒng)。當(dāng)今的DCS廠商更強(qiáng)調(diào)開(kāi)放系統(tǒng)集成性,紛紛把DCS的各個(gè)組成部分采用第三方集成方式或OEM方式,在新一代DCS的操作站中,幾乎清一色采用PC+Windows的技術(shù)架構(gòu),使用戶的投資及維護(hù)成本大幅降低。

同時(shí),DCS網(wǎng)絡(luò)技術(shù)也呈現(xiàn)出開(kāi)放的特征。過(guò)去,由于通信技術(shù)相對(duì)落后,網(wǎng)絡(luò)技術(shù)開(kāi)放性是困擾用戶的一個(gè)重要問(wèn)題。而當(dāng)代網(wǎng)絡(luò)技術(shù)、軟件技術(shù)的發(fā)展為開(kāi)放系統(tǒng)提供了可能。網(wǎng)絡(luò)技術(shù)開(kāi)放性體現(xiàn)在DCS可以從多個(gè)層面與第三方系統(tǒng)互聯(lián),同時(shí)支持多種網(wǎng)絡(luò)協(xié)議。目前在與企業(yè)管理層信息平臺(tái)互聯(lián)時(shí),大多采用基于TCP(UDP)/IP協(xié)議的以太網(wǎng)通信技術(shù),使用OPC等開(kāi)放接口標(biāo)準(zhǔn)。

2.3 控制網(wǎng)絡(luò)安全漏洞

2.3.1 網(wǎng)絡(luò)通信協(xié)議安全漏洞

隨著TCP(UDP)/IP協(xié)議被控制網(wǎng)絡(luò)普遍采用,網(wǎng)絡(luò)通信協(xié)議漏洞問(wèn)題變得越來(lái)越突出。TCP/IP協(xié)議簇最初設(shè)計(jì)的應(yīng)用環(huán)境是美國(guó)國(guó)防系統(tǒng)的內(nèi)部網(wǎng)絡(luò),這一網(wǎng)絡(luò)是互相信任的,因此它原本只考慮互通互聯(lián)和資源共享的問(wèn)題,并未考慮也無(wú)法兼容解決來(lái)自網(wǎng)絡(luò)中和網(wǎng)際間的大量安全問(wèn)題。

a)缺乏對(duì)用戶身份的鑒別。TCP/IP的機(jī)制性漏洞之一是缺乏對(duì)通信雙方真實(shí)身份的鑒別機(jī)制。由于TCP/IP使用IP地址作為網(wǎng)絡(luò)節(jié)點(diǎn)的唯一標(biāo)識(shí),而IP地址的使用和管理又存在很多問(wèn)題,因而一方面很容易導(dǎo)致IP地址的暴露,另一方面IP地址很容易被偽造和更改。

b)缺乏對(duì)路由協(xié)議的鑒別認(rèn)證。TCP/IP在IP層上缺乏對(duì)路由協(xié)議的安全認(rèn)證機(jī)制,對(duì)路由信息缺乏鑒別與保護(hù),因此可以通過(guò)互聯(lián)網(wǎng),利用路由信息修改網(wǎng)絡(luò)傳輸路徑,誤導(dǎo)網(wǎng)絡(luò)分組傳輸。

c)TCP/UDP自身缺陷。TCP/IP協(xié)議簇規(guī)定了TCP/UDP是基于IP協(xié)議上的傳輸協(xié)議,TCP分段和UDP數(shù)據(jù)包是封裝成IP包在網(wǎng)上傳輸?shù)模丝赡苊鍵臨IP層所遇到的安全威脅外,還存在TCP/UDP實(shí)現(xiàn)中的安全隱患。

2.3.2 操作系統(tǒng)安全漏洞

PC+Windows的技術(shù)架構(gòu)現(xiàn)已成為控制系統(tǒng)上位機(jī)/操作站的主流。而在控制網(wǎng)絡(luò)中,上位機(jī)/操作站是實(shí)現(xiàn)與MES通信的主要網(wǎng)絡(luò)結(jié)點(diǎn),因此其操作系統(tǒng)的漏洞就成為了整個(gè)控制網(wǎng)絡(luò)信息安全中的一個(gè)薄弱環(huán)節(jié)。

2.3.3 應(yīng)用軟件安全漏洞

處于應(yīng)用層的應(yīng)用軟件產(chǎn)生的漏洞是最直接、最致命的。一方面這是因?yàn)閼?yīng)用軟件形式多樣,很難形成統(tǒng)一的防護(hù)規(guī)范以應(yīng)對(duì)安全問(wèn)題;另一方面最嚴(yán)重的是,當(dāng)應(yīng)用軟件面向網(wǎng)絡(luò)應(yīng)用時(shí),就必須開(kāi)放其應(yīng)用端口。

目前黑客攻擊應(yīng)用軟件漏洞常用的方法是“緩沖區(qū)溢出”,它通過(guò)向控制終端發(fā)送惡意數(shù)據(jù)包來(lái)獲取控制權(quán)。一旦獲取控制權(quán),攻擊者就可以如在本地一樣去操控遠(yuǎn)程操作站上的監(jiān)控軟件,修改控制參數(shù)。

2.4 控制網(wǎng)絡(luò)安全隱患

控制網(wǎng)絡(luò)的安全漏洞暴露了整個(gè)控制系統(tǒng)安全的脆弱性。由于網(wǎng)絡(luò)通信協(xié)議、操作系統(tǒng)、應(yīng)用軟件、安全策略甚至硬件上存在的安全缺陷,從而使得攻擊者能夠在未授權(quán)的情況下訪問(wèn)和操控控制網(wǎng)絡(luò)系統(tǒng),形成了巨大的安全隱患。控制網(wǎng)絡(luò)系統(tǒng)的安全性同樣符合“木桶原則”,其整體安全性不在于其最強(qiáng)處,而取決于系統(tǒng)最薄弱之處,即安全漏洞所決定。只要這個(gè)漏洞被發(fā)現(xiàn),系統(tǒng)就有可能成為網(wǎng)絡(luò)攻擊的犧牲品。主要安全隱患有以下幾種。

2.4.1 入侵

系統(tǒng)被入侵是系統(tǒng)常見(jiàn)的一種安全隱患。黑客侵入計(jì)算機(jī)和網(wǎng)絡(luò)可以非法使用計(jì)算機(jī)和網(wǎng)絡(luò)資源,甚至是完全掌控計(jì)算機(jī)和網(wǎng)絡(luò)。

控制網(wǎng)絡(luò)的計(jì)算機(jī)終端和網(wǎng)絡(luò)往往可以控制諸如大型化工裝置、公用工程設(shè)備,甚至核電站安全系統(tǒng)等大型工程化設(shè)備。黑客一旦控制該系統(tǒng),對(duì)系統(tǒng)造成一些參數(shù)的修改,就可能導(dǎo)致生產(chǎn)運(yùn)行的癱瘓。隨著近些年來(lái)越來(lái)越多的控制網(wǎng)絡(luò)接入到互聯(lián)網(wǎng)當(dāng)中,這種可能性就越來(lái)越大。

2.4.2 拒絕服務(wù)攻擊

受到拒絕服務(wù)攻擊是一種危害很大的安全隱患。常見(jiàn)的流量型攻擊如Ping Flooding,UDPFlooding等,以及常見(jiàn)的連接型攻擊如SYNFlooding,ACK Flooding等,通過(guò)消耗系統(tǒng)的資源,如網(wǎng)絡(luò)帶寬、連接數(shù)、CPU處理能力等使得正常的服務(wù)功能無(wú)法進(jìn)行。拒絕服務(wù)攻擊難以防范的原因是它的攻擊對(duì)象非常普遍,從服務(wù)器到各種網(wǎng)絡(luò)設(shè)備如路由器、交換機(jī)、防火墻等都可以被拒絕服務(wù)攻擊。控制網(wǎng)絡(luò)一旦遭受嚴(yán)重的拒絕服務(wù)攻擊就會(huì)導(dǎo)致操作站的服務(wù)癱瘓,與控制系統(tǒng)的通信完全中斷等。

2.4.3 病毒與惡意代碼

病毒的泛濫是大家有目共睹的。全球范圍內(nèi),每年都會(huì)發(fā)生數(shù)次大規(guī)模的病毒爆發(fā)。目前全球已發(fā)現(xiàn)數(shù)萬(wàn)種病毒,并且還在以每天數(shù)十余種的速度增長(zhǎng)。除了傳統(tǒng)意義上的具有自我復(fù)制能力但必須寄生在其他實(shí)用程序中的病毒外,各種新型的惡意代碼也層出不窮,如陷阱門(mén)、邏輯炸彈、特洛伊木馬、蠕蟲(chóng)、Zombie等。新型的惡意代碼具有更強(qiáng)的傳播能力和破壞性。例如蠕蟲(chóng),卻可以自我獨(dú)立完成以下過(guò)程:

a)查找遠(yuǎn)程系統(tǒng):能夠通過(guò)檢索已被攻陷的系統(tǒng)的網(wǎng)絡(luò)鄰居列表或其他遠(yuǎn)程系統(tǒng)地址列表找出下一個(gè)攻擊對(duì)象。

b)建立連接:能夠通過(guò)端口掃描等操作過(guò)程自動(dòng)和被攻擊對(duì)象建立連接,如Telnet連接等。

C)實(shí)施攻擊:能夠自動(dòng)將自身通過(guò)已經(jīng)建立的連接復(fù)制到被攻擊的遠(yuǎn)程系統(tǒng),并運(yùn)行它。一旦計(jì)算機(jī)和網(wǎng)絡(luò)染上了惡意代碼,安全問(wèn)題就不可避免。

2.5 常規(guī)網(wǎng)絡(luò)安全技術(shù)

石化企業(yè)隨著信息系統(tǒng)的不斷發(fā)展,大量IT技術(shù)被引入,同時(shí)也包括各種IT網(wǎng)絡(luò)安全技術(shù)。目前以MES為代表的信息系統(tǒng)在實(shí)現(xiàn)控制網(wǎng)絡(luò)接入信息網(wǎng)絡(luò)時(shí),也基本都考慮了對(duì)控制網(wǎng)絡(luò)的安全防護(hù)。但目前對(duì)控制網(wǎng)絡(luò)的防護(hù),大部分采用的是常規(guī)網(wǎng)絡(luò)安全技術(shù),主要包括防火墻,IDS,VPN,防病毒等。這些技術(shù)主要面向商用網(wǎng)絡(luò)應(yīng)用。

在企業(yè)的信息化系統(tǒng)中,由辦公網(wǎng)絡(luò)、管理網(wǎng)絡(luò)組成的信息網(wǎng)絡(luò)與商用網(wǎng)絡(luò)的運(yùn)維特點(diǎn)比較相似,因此采用常規(guī)網(wǎng)絡(luò)安全技術(shù)是適合的。而控制網(wǎng)絡(luò)特點(diǎn)則有很大不同。

控制網(wǎng)絡(luò)是控制系統(tǒng)如DCS各部件協(xié)同工作的通信網(wǎng)絡(luò)。控制系統(tǒng)負(fù)責(zé)對(duì)生產(chǎn)裝置的連續(xù)不問(wèn)斷地生產(chǎn)控制,因此控制網(wǎng)絡(luò)同樣具有連續(xù)不可間斷的高可靠性要求。另一方面,控制網(wǎng)絡(luò)也是操作人員對(duì)控制系統(tǒng)實(shí)時(shí)下發(fā)控制指令的重要途徑,所以控制網(wǎng)絡(luò)又具有不可延遲的高實(shí)時(shí)性要求。通過(guò)比較商用網(wǎng)絡(luò)與控制網(wǎng)絡(luò)的差異可以發(fā)現(xiàn),常規(guī)的IT網(wǎng)絡(luò)安全技術(shù)都不是專門(mén)針對(duì)控制網(wǎng)絡(luò)需求設(shè)計(jì)的,用在控制網(wǎng)絡(luò)上就會(huì)存在很多局限性。

比如防火墻產(chǎn)品,目前基本是以包過(guò)濾技術(shù)為基礎(chǔ)的,它最大的局限性在于不能保證準(zhǔn)許放行的數(shù)據(jù)的安全性。防火墻通過(guò)拒絕放行并丟棄數(shù)據(jù)包來(lái)實(shí)現(xiàn)自己的安全機(jī)制。但防火墻無(wú)法保證準(zhǔn)許放行數(shù)據(jù)的安全性。從實(shí)際應(yīng)用來(lái)看,防火墻較為明顯的局限性包括以下幾方面:

a)防火墻不能阻止感染病毒的程序和文件的傳輸。

b)防火墻不能防范全新的威脅,更不能防止可接觸的人為或自然的破壞。

C)防火墻不能防止由自身安全漏洞引起的威脅。

d)防火墻對(duì)用戶不完全透明,非專業(yè)用戶難以管理和配置,易造成安全漏洞。

e)防火墻很難為用戶在防火墻內(nèi)外提供一致的安全策略,不能防止利用標(biāo)準(zhǔn)網(wǎng)絡(luò)協(xié)議中的缺陷進(jìn)行的攻擊,也不能防止利用服務(wù)器系統(tǒng)漏洞所進(jìn)行的攻擊。

f)由于防火墻設(shè)置在內(nèi)網(wǎng)與外網(wǎng)通信的信道上,并執(zhí)行規(guī)定的安全策略,所以防火墻在提供安全防護(hù)的同時(shí),也變成了網(wǎng)絡(luò)通信的瓶頸,使網(wǎng)絡(luò)傳輸延時(shí),如果防火墻出現(xiàn)問(wèn)題,那么內(nèi)部網(wǎng)絡(luò)就會(huì)受到嚴(yán)重威脅。

g)防火墻僅提供粗粒度的訪問(wèn)控制能力,它不能防止數(shù)據(jù)驅(qū)動(dòng)式的攻擊。另一方面,防火墻由于其自身機(jī)理的原因,還存在很多先天不足,主要包括:

a)由于防火墻本身是基于TCP/IP協(xié)議體系實(shí)現(xiàn)的,所以它無(wú)法解決TCP/IP協(xié)議體系中存在的漏洞。

b)防火墻只是一個(gè)策略執(zhí)行機(jī)構(gòu),它并不區(qū)分所執(zhí)行政策的對(duì)錯(cuò),更無(wú)法判別出一條合法政策是否真是管理員的本意。

c)防火墻無(wú)法從流量上判別哪些是正常的,哪些是異常的,因此容易受到流量攻擊。

d)防火墻的安全性與其速度和多功能成反比。防火墻的安全性要求越高,需要對(duì)數(shù)據(jù)包檢查的項(xiàng)目(即防火墻的功能)就越多越細(xì),對(duì)CPU和內(nèi)存的消耗也就越大,從而導(dǎo)致防火墻的性能下降,處理速度減慢。

e)防火墻準(zhǔn)許某項(xiàng)服務(wù),卻不能保證該服務(wù)的安全性,它需要由應(yīng)用安全來(lái)解決。防火墻正是由于這些缺陷與不足,導(dǎo)致目前被攻破的幾率已經(jīng)接近50%。

3 網(wǎng)絡(luò)隔離技術(shù)及產(chǎn)品

3.1 網(wǎng)絡(luò)隔離技術(shù)

在防火墻的發(fā)展過(guò)程中,人們最終意識(shí)到防火墻在安全方面的局限性。高性能、高安全性、易用性方面的矛盾沒(méi)有很好地解決。防火墻體系架構(gòu)在高安全性方面的缺陷,驅(qū)使人們追求更高安全性的解決方案,人們期望更安全的技術(shù)手段,網(wǎng)絡(luò)隔離技術(shù)應(yīng)運(yùn)而生。

網(wǎng)絡(luò)隔離技術(shù)是安全市場(chǎng)上的一個(gè)分支。在經(jīng)過(guò)漫長(zhǎng)的市場(chǎng)概念澄清和技術(shù)演變進(jìn)步之后,市場(chǎng)最終接受了網(wǎng)絡(luò)隔離具有最高的安全性。網(wǎng)絡(luò)隔離技術(shù)經(jīng)過(guò)長(zhǎng)時(shí)間的發(fā)展,目前已經(jīng)到了第五代技術(shù)。第一代采用完全的隔離技術(shù),實(shí)際上是將網(wǎng)絡(luò)物理上的分開(kāi),形成信息孤島;第二代采用硬件卡隔離技術(shù);第三代采用數(shù)據(jù)轉(zhuǎn)發(fā)隔離技術(shù);第四代采用空氣開(kāi)關(guān)隔離技術(shù);第五代采用安全通道隔離技術(shù)。

基于安全通道的最新隔離技術(shù)通過(guò)專用通信硬件和專有安全協(xié)議等安全機(jī)制,來(lái)實(shí)現(xiàn)內(nèi)外部網(wǎng)絡(luò)的隔離和數(shù)據(jù)交換,不僅解決了以前隔離技術(shù)存在的問(wèn)題,并有效地把內(nèi)外部網(wǎng)絡(luò)隔離開(kāi)來(lái),而且高效地實(shí)現(xiàn)了內(nèi)外網(wǎng)數(shù)據(jù)的安全交換。透明支持多種網(wǎng)絡(luò)應(yīng)用,成為當(dāng)前隔離技術(shù)的發(fā)展方向。網(wǎng)絡(luò)隔離的指導(dǎo)思想與防火墻也有很大的不同,體現(xiàn)在防火墻的思路是在保障互聯(lián)互通的前提下,盡可能安全;而網(wǎng)絡(luò)隔離的思路是在必須保證安全的前提下,盡可能支持?jǐn)?shù)據(jù)交換,如果不安全則斷開(kāi)。

網(wǎng)絡(luò)隔離技術(shù)主要目標(biāo)是解決目前信息安全中的各種漏洞:操作系統(tǒng)漏洞、TCP/IP漏洞、應(yīng)用協(xié)議漏洞、鏈路連接漏洞、安全策略漏洞等,網(wǎng)絡(luò)隔離是目前唯一能解決上述問(wèn)題的安全技術(shù)。

3.2 網(wǎng)絡(luò)隔離產(chǎn)品

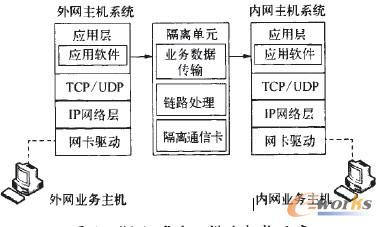

基于網(wǎng)絡(luò)隔離技術(shù)的網(wǎng)絡(luò)隔離產(chǎn)品是互聯(lián)網(wǎng)時(shí)代的產(chǎn)物。目前,已經(jīng)在工業(yè)領(lǐng)域用于控制網(wǎng)絡(luò)安全防護(hù)的網(wǎng)絡(luò)隔離產(chǎn)品主要有網(wǎng)閘、工業(yè)網(wǎng)絡(luò)安全防護(hù)網(wǎng)關(guān)等產(chǎn)品。這些產(chǎn)品大部分都是基于最新的第五代隔離技術(shù)開(kāi)發(fā)出來(lái)的,其主要的技術(shù)原理是從OSI模型的七層上全面斷開(kāi)網(wǎng)絡(luò)連接,同時(shí)采用“2+1”的三模塊架構(gòu),如圖1所示,即內(nèi)置有兩個(gè)主機(jī)系統(tǒng),和一個(gè)用于建立安全通道可交換數(shù)據(jù)的隔離單元。這種架構(gòu)可以實(shí)現(xiàn)連接到外網(wǎng)和內(nèi)網(wǎng)的兩主機(jī)之間是完全網(wǎng)絡(luò)斷開(kāi)的,從物理上進(jìn)行了網(wǎng)絡(luò)隔離,消除了數(shù)據(jù)鏈路的通信協(xié)議,剝離了TCP/IP協(xié)議和應(yīng)用協(xié)議,在安全交換后進(jìn)行了協(xié)議的恢復(fù)和重建。通過(guò)TCP/IP協(xié)議剝離和重建技術(shù)消除了TCP/IP協(xié)議的漏洞。在應(yīng)用層對(duì)應(yīng)用協(xié)議進(jìn)行剝離和重建,消除了應(yīng)用協(xié)議漏洞,并可針對(duì)應(yīng)用協(xié)議實(shí)現(xiàn)一些細(xì)粒度的訪問(wèn)控制。從TCP/IP的OSI數(shù)據(jù)模型的所有七層斷開(kāi)后,就可以消除目前TCP/IP存在的所有攻擊。

圖1“2+1”的三模塊架構(gòu)示意

a)網(wǎng)閘。網(wǎng)閘類產(chǎn)品誕生較早。產(chǎn)品最初是用來(lái)解決涉密網(wǎng)絡(luò)與非涉密網(wǎng)絡(luò)之間的安全數(shù)據(jù)交換問(wèn)題。后來(lái),網(wǎng)閘由于其高安全性,開(kāi)始被廣泛應(yīng)用于政府、軍隊(duì)、電力、鐵道、金融、銀行、證券、保險(xiǎn)、稅務(wù)、海關(guān)、民航、社保等多個(gè)行業(yè)部門(mén)。

在工業(yè)領(lǐng)域,網(wǎng)閘也開(kāi)始得到應(yīng)用和推廣。但除了用于辦公系統(tǒng)外,當(dāng)用于隔離控制網(wǎng)絡(luò)時(shí),由于網(wǎng)閘一般都不支持工業(yè)通信標(biāo)準(zhǔn)如OPC,Modbus,用戶只能使用其TCP/UDP定制功能。這種方式需要在連接網(wǎng)閘的上、下游增加接口計(jì)算機(jī)或代理服務(wù)器,并定制通信協(xié)議轉(zhuǎn)換接口軟件才能實(shí)現(xiàn)通信。

b)工業(yè)網(wǎng)絡(luò)安全防護(hù)網(wǎng)關(guān)。該網(wǎng)關(guān)是近幾年新興的一種專門(mén)應(yīng)用于工業(yè)領(lǐng)域的網(wǎng)絡(luò)隔離產(chǎn)品,它同樣采用“2+1”的三模塊架構(gòu),內(nèi)置雙主機(jī)系統(tǒng),隔離單元通過(guò)總線技術(shù)建立安全通道以安全地實(shí)現(xiàn)快速數(shù)據(jù)交換。與網(wǎng)閘不同的是,工業(yè)網(wǎng)絡(luò)安全防護(hù)網(wǎng)關(guān)提供的應(yīng)用專門(mén)針對(duì)控制網(wǎng)絡(luò)的安全防護(hù),因此它只提供控制網(wǎng)絡(luò)常用通信功能如OPC,Modbus等,而不提供通用互聯(lián)網(wǎng)功能。因此工業(yè)網(wǎng)絡(luò)安全防護(hù)網(wǎng)關(guān)更適合于控制網(wǎng)絡(luò)的隔離,但不適合辦公系統(tǒng)。

工業(yè)網(wǎng)絡(luò)安全防護(hù)網(wǎng)關(guān)是網(wǎng)絡(luò)隔離技術(shù)應(yīng)用于工業(yè)網(wǎng)絡(luò)安全防護(hù)的一種專業(yè)化安全產(chǎn)品。

4 實(shí)踐

4.1 MES簡(jiǎn)況

中國(guó)石油烏魯木齊石化分公司MES項(xiàng)目從2006年啟動(dòng),至2008年實(shí)施完成并成功上線投運(yùn)以來(lái),系統(tǒng)運(yùn)行平穩(wěn),用戶可熟練使用系統(tǒng)進(jìn)行生產(chǎn)運(yùn)行操作管理。該系統(tǒng)的建成,進(jìn)一步提高了信息技術(shù)對(duì)下游業(yè)務(wù)的支持能力和水平,同時(shí)達(dá)到了為企業(yè)優(yōu)化資源配置、提高整體效益和綜合實(shí)力發(fā)揮積極作用的目的。

4.2 控制網(wǎng)絡(luò)安全性改造

采用分布式網(wǎng)絡(luò),通過(guò)核心交換機(jī),連接二級(jí)單位局域網(wǎng),千兆網(wǎng)絡(luò)連接到各廠,百兆網(wǎng)絡(luò)連接到匯聚層。網(wǎng)絡(luò)基礎(chǔ)狀況良好,現(xiàn)有的信息網(wǎng)絡(luò)已經(jīng)涵蓋企業(yè)辦公樓區(qū)域和各個(gè)廠區(qū)及生產(chǎn)車間。全廠DCS主要裝置都已具備數(shù)據(jù)采集接口,采用OPC標(biāo)準(zhǔn)。每個(gè)車間有交換機(jī),網(wǎng)絡(luò)布置到了各個(gè)辦公室,和DCS數(shù)據(jù)連通。

MES的實(shí)施,使得DCS/PLC控制網(wǎng)絡(luò)和廠內(nèi)的辦公網(wǎng)絡(luò)直接相連,這給網(wǎng)絡(luò)安全帶來(lái)了新的要求,即如何保證兩者之間穩(wěn)定、可靠傳輸數(shù)據(jù)的同時(shí),又能最大程度地限制辦公系統(tǒng)網(wǎng)絡(luò)對(duì)DCS/PLC控制網(wǎng)絡(luò)造成的不良影響。原MES在實(shí)時(shí),也考慮了對(duì)控制網(wǎng)絡(luò)的防護(hù)。對(duì)每一套DCS/PLC采集時(shí),都部署了緩沖工作站;所有的工作站,都限定在一個(gè)單獨(dú)的VLAN中,指向一臺(tái)特定的防火墻設(shè)備;在防火墻上,制定相應(yīng)的訪問(wèn)策略,實(shí)現(xiàn)網(wǎng)絡(luò)訪問(wèn)的安全性。

在原有系統(tǒng)中,對(duì)控制網(wǎng)絡(luò)的安全防護(hù)主要采用了以防火墻為核心的方案。考慮到防火墻技術(shù)的局限性,該MES在2009年實(shí)施了對(duì)控制網(wǎng)絡(luò)安全性的改造,并在改造項(xiàng)目中首次引入了網(wǎng)絡(luò)隔離技術(shù)。

由于該項(xiàng)目為改造性項(xiàng)目,考慮到對(duì)原有系統(tǒng)的兼容性,并以不影響現(xiàn)有生產(chǎn)為原則,在產(chǎn)品選型及方案設(shè)計(jì)時(shí)特別提出幾點(diǎn)要求:

a)所選產(chǎn)品須基于第五代先進(jìn)網(wǎng)絡(luò)隔離技術(shù)開(kāi)發(fā),并經(jīng)國(guó)家指定部門(mén)檢測(cè)認(rèn)定、認(rèn)證,符合國(guó)家標(biāo)準(zhǔn)(GB/T 20279—2006,GB/T 20277—2006)。

b)所選產(chǎn)品須支持現(xiàn)有OPC采集接口標(biāo)準(zhǔn)。

C)所選產(chǎn)品及方案須支持“無(wú)擾接入”方式。即在現(xiàn)有網(wǎng)絡(luò)中加入網(wǎng)絡(luò)隔離裝置時(shí),對(duì)現(xiàn)有已接入MES的DCS/PLC操作站的軟、硬件無(wú)需做任何升級(jí)或改動(dòng),對(duì)操作站的參數(shù)配置無(wú)需做任何改動(dòng)。

d)所選產(chǎn)品須能提供數(shù)據(jù)的“細(xì)粒度”訪問(wèn)控制功能。例如對(duì)于OPC方式,網(wǎng)絡(luò)隔離裝置須能夠控制OPC服務(wù)器中具體哪些Item項(xiàng)允許或禁止暴露給MES,同時(shí)對(duì)每個(gè)Item項(xiàng)須支持只讀式的單向訪問(wèn)功能以保證數(shù)據(jù)安全。

e)所選產(chǎn)品及方案須保證在加入網(wǎng)絡(luò)隔離裝置后數(shù)據(jù)交換實(shí)時(shí)性與原系統(tǒng)相當(dāng),不產(chǎn)生延時(shí)。

f)所選產(chǎn)品須保證自身安全與高可靠性。根據(jù)以上設(shè)計(jì)要求,該項(xiàng)目最終選用了標(biāo)準(zhǔn)的工業(yè)網(wǎng)絡(luò)安全防護(hù)網(wǎng)關(guān)型產(chǎn)品pSafetyI ink。該產(chǎn)品在滿足上述要求的同時(shí),又提供了符合自控工程師使用習(xí)慣的操作方式,不需要實(shí)施人員了解太多網(wǎng)絡(luò)技術(shù)的相關(guān)內(nèi)容,就很容易完成對(duì)產(chǎn)品的調(diào)試和部署,提高了項(xiàng)目實(shí)施效率。

5 結(jié)束語(yǔ)

石化工業(yè)是國(guó)家的基礎(chǔ)性能源支柱產(chǎn)業(yè),信息安全在任何時(shí)期、任何國(guó)家和地區(qū)都備受關(guān)注。能源系統(tǒng)的信息安全問(wèn)題直接威脅到其他行業(yè)系統(tǒng)的安全、穩(wěn)定、經(jīng)濟(jì)、優(yōu)質(zhì)的運(yùn)行,影響著系統(tǒng)信息化的實(shí)現(xiàn)進(jìn)程。維護(hù)網(wǎng)絡(luò)安全,確保生產(chǎn)系統(tǒng)的穩(wěn)定可靠、防止來(lái)自內(nèi)部或外部攻擊,采取高安全性的防護(hù)措施都是石化信息系統(tǒng)安全不可忽視的組成部分。

轉(zhuǎn)載請(qǐng)注明出處:拓步ERP資訊網(wǎng)http://m.guhuozai8.cn/

本文標(biāo)題:石化MES控制網(wǎng)絡(luò)安全分析與實(shí)踐

本文網(wǎng)址:http://m.guhuozai8.cn/html/consultation/1083952337.html